デジタル版トロイの木馬:人気のアーカイブツールがロシアによる西側インフラ侵入の玄関口となった経緯

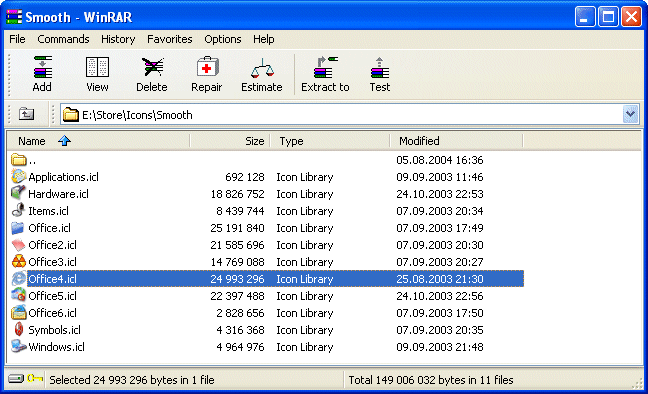

プラハ — 数十年にわたり、WinRARの独特なインターフェースは、コンピューターユーザーにとってWindowsのデスクトップと同様に馴染み深いものだった。しかし、2025年7月18日から21日にかけて、この遍在するアーカイブソフトウェアは、ヨーロッパとカナダの重要インフラを標的とした、近年で最も洗練されたサイバー攻撃の一つにおいて、知らず知らずのうちに共犯者となってしまった。

深刻度スコアが10段階中8.4であるゼロデイ脆弱性CVE-2025-8088の暴露は、憂慮すべき現実を露呈した。それは、私たちが最も信頼するソフトウェアツールが、私たちに牙を剥く武器となり得るということだ。ESETのセキュリティ研究者たちは、ロシア系のハッキング集団RomComが、このこれまで知られていなかった欠陥を悪用し、大西洋を横断して金融機関、防衛請負業者、物流ネットワークに侵入していたことを発見した。

この侵害が特に陰湿なのは、その配信方法にある。攻撃者は、一見無害に見える求人応募書類を作成し、採用プロセスにおける人間の要素を利用して、高度なセキュリティプロトコルさえも迂回した。疑いを持たない従業員がこれらの悪意あるRARファイルを解凍した際、彼らは知らず知らずのうちに攻撃者に組織の最も機密性の高いシステムへの永続的なアクセスを許可してしまったのだ。

デジタル欺瞞の構造

この攻撃の技術的な巧妙さは、国家主導のサイバー犯罪の進化する状況を明らかにしている。CVE-2025-8088は、悪意のあるアーカイブが実行可能ファイルをWindowsのシステムフォルダ、特にスタートアップディレクトリに強制的に配置することを可能にするディレクトリトラバーサル脆弱性を悪用している。このメカニズムは、代替データストリームと深い相対ディレクトリパスを用いて、セキュリティ専門家が「外科的精度」と評するマルウェアの展開を実現している。

ディレクトリトラバーサル(別名パストラバーサル攻撃)は、攻撃者がサーバー上の任意のファイルを読み取ることができるウェブセキュリティ脆弱性である。ハッカーは、この脆弱性を悪用し、「ドット・ドット・スラッシュ」(

../)シーケンスでファイルパスを操作することで、ウェブのルートディレクトリの外に移動し、機密性の高い制限されたファイルにアクセスする。

ESETの研究者たちは、攻撃ライフサイクルの特定のフェーズ向けに設計された、SnipBot、RustyClaw、Mythicエージェントを含む複数のバックドア亜種の展開を記録した。これらのツールは、攻撃者に侵害されたシステムへの包括的なアクセスを付与し、データの持ち出し、ネットワーク内での横移動、永続的なコマンド&コントロールチャネルの確立を可能にする。

標的の選択は、戦略的な地政学的考慮を反映している。RomComは、Storm-0978やTropical Scorpiusといった別名で活動しており、これまで政府、軍事、重要インフラ組織に焦点を当ててきた。今回の最新のキャンペーンでは、ウクライナおよびNATOの利益と関係のあるエネルギー部門や人道支援組織にも範囲を拡大した。 RomComのような国家系の脅威アクターによる典型的な標的分布

| 標的セクター | 脅威の焦点の説明 |

|---|---|

| 重要インフラ | これは、政治的動機を持つサイバー攻撃が最も頻繁に標的とするセクターである。エネルギー、通信、交通、医療などの産業を含み、必須サービスの妨害を目的とした攻撃が行われる。2023年には、重要インフラを標的としたインシデントが500件記録された。2023年1月から2024年1月にかけては、エネルギー、交通、通信セクターが主な標的となった。 |

| 政府および政治システム | 国家機関および政治システムは、2番目に多い標的である。これらの攻撃は、スパイ活動や公共サービスの妨害を通じて戦略的優位性を得ることを目指す国家主体から発せられることが多い。脅威アクターRomComは、特に軍事、政府、政治組織を標的としている。 |

| 医療 | 医療セクターは、重要インフラに対する全攻撃の14.2%を占める重要な標的である。これらのサイバー攻撃には、ランサムウェア、機密性の高い患者データの窃盗、医療サービスの妨害などが含まれる。RomComの脅威アクターは、ウクライナ難民を支援する米国拠点の医療機関を標的としていることが確認されている。 |

静かな脆弱性の窓

おそらく最も懸念されるのは、ESETが発見するまで、この脆弱性が未知の期間にわたって未検出のままだったという事実である。WinRARは、企業環境で広く採用されているにもかかわらず、自動更新メカニズムを欠いている。この設計上の選択が、2025年7月30日にパッチが利用可能になった後でさえ、数えきれないほどの組織を脆弱なままにしたのだ。 脆弱性の悪用、その公開、そしてパッチの広範な適用という重要な期間を示す「脆弱性の窓」のタイムライン。

| イベント | 平均タイムライン | 備考 |

|---|---|---|

| ゼロデイエクスプロイト | パッチが利用可能になる前に発生 | 2023年には、悪用された脆弱性の70%がゼロデイであり、修正が公開される前に悪用されたことを意味する。ゼロデイエクスプロイトが公開されるまでの平均寿命は、最長で7年に及ぶことがある。 |

| 公開から積極的な悪用まで(悪用までの時間) | 5日(2023年) | この期間は、2022年の32日、2018〜2019年の63日から劇的に短縮されている。(パッチ公開後に悪用される)Nデイ脆弱性については、2023年には1日以内に12%が、1ヶ月以内に56%が悪用された。 |

| 深刻な脆弱性の修正にかかる時間 | 中央値4.5ヶ月 | これは、組織が深刻な脆弱性のパッチを適用するのにかかる平均時間であり、パッチ適用における大幅な遅延を示している。深刻度の高い脆弱性の修正には9ヶ月以上かかる。 |

| エクスプロイト公開とCVE割り当ての間のギャップ | 23日 | エクスプロイトの公開と、それに共通脆弱性識別子(CVE)が割り当てられるまでには、平均23日のギャップがあり、攻撃者に先行する時間を与えている。 |

業界アナリストは、この事件が組織のソフトウェア依存性管理における根本的な弱点を浮き彫りにしていると示唆している。WinRARバージョン7.12以前を実行している多くの企業は、手動更新プロセスが脅威の出現に数週間から数ヶ月遅れることが多いため、依然として脆弱なままだ。

この脆弱性は、WinRARのスタンドアロンインストールだけでなく、サードパーティソフトウェアで使用される埋め込みのUnRAR.dllコンポーネントにも影響を及ぼし、セキュリティチームが体系的に対処しなければならない潜在的な侵入経路の複雑な網を作り出している。

ソフトウェアサプライチェーンセキュリティは、アプリケーションを構築するためにサードパーティのライブラリやコンポーネントを使用することに内在するリスクに対処する。

unrar.dllに見つかったような、埋め込まれた要素の一つに脆弱性があるだけで、それに依存するソフトウェアシステム全体に重大なセキュリティリスクをもたらす可能性がある。

技術的パッチを超えて:デジタル信頼の再考

この事件は、単なる孤立したソフトウェアの脆弱性以上の意味を持つ。それは、信頼されたツールが洗練された攻撃の媒介となり得る、相互接続されたデジタルエコシステムにおいてセキュリティを維持するという、より広範な課題を反映している。RomComが採用したスピアフィッシングの手法は、心理的操作が技術的悪用と組み合わされ、従来のセキュリティ対策をどのように回避するかを示している。

セキュリティ専門家は、求人応募の誘いなどの人間中心の攻撃ベクトルが、純粋な技術的脆弱性よりも組織のプロセスを悪用することをますます認識している。この変化は、企業が技術的な防御だけでなく、外部通信を処理するための運用手順も再考する必要があることを意味する。

より広範な影響はサプライチェーンセキュリティにも及び、組織は今や、日常業務に不可欠となっているアーカイブマネージャーのような一見無害なユーティリティを含む、環境内のすべてのソフトウェアコンポーネントのセキュリティ態勢を評価しなければならない。

市場への影響と戦略的ポジショニング

投資の観点から見ると、この事件は、すでに勢いを増しているいくつかのサイバーセキュリティ市場トレンドを加速させる可能性がある。組織は、シグネチャベースの検出方法だけに頼るのではなく、行動異常を特定できるエンドポイント検出・対応(EDR)ソリューションへの支出を増やす傾向にあるだろう。

この脆弱性は、潜在的な侵害を前提とし、継続的な検証メカニズムを実装するゼロトラストセキュリティアーキテクチャの価値提案も浮き彫りにしている。ネットワークセグメンテーション、特権アクセス管理、自動パッチ管理を専門とする企業は、組織が同様の将来のインシデントの影響を最小限に抑えようとする中で、需要が増加する可能性がある。

ゼロトラストセキュリティアーキテクチャは、「決して信用せず、常に検証する」という原則に基づいて構築されたサイバーセキュリティモデルである。このフレームワークは、信頼された内部ネットワークという概念を放棄し、すべてのアクセス要求を潜在的な脅威として扱い、リソースへのアクセスを許可する前に厳格に認証・認可されなければならないと見なす。

市場アナリストは、サイバーセキュリティ保険プロバイダーが、ソフトウェア更新手順と脆弱性管理プロセスに関して、より厳格な要件を導入し始める可能性があると示唆している。この変化は、組織のセキュリティ態勢をリアルタイムで可視化する自動資産発見およびパッチ管理ソリューションへの需要を促進する可能性がある。

さらに、この事件は、新たな攻撃パターンを特定し、特定の脅威アクターに活動を帰属させることができる脅威インテリジェンスプラットフォームの戦略的重要性も強調している。高度な脅威ハンティング能力を持つ組織は、重大な損害が発生する前に、同様のキャンペーンを検出して対応するためのより良い位置に立つことができるだろう。 ゼロトラスト、EDR、自動パッチ管理などの主要なサイバーセキュリティ分野の予測市場成長

| 市場セクター | 2023/2024年市場規模 | 予測市場規模 | 予測期間 | CAGR(年平均成長率) |

|---|---|---|---|---|

| ゼロトラストセキュリティ | 363.5億米ドル(2024年) | 1245億米ドル | 2025年~2032年 | 16.7% |

| エンドポイント検出・対応(EDR) | 36億米ドル(2023年) | 257億米ドル | 2024年~2032年 | 24.6% |

| パッチ管理 | 27.1億米ドル(2024年) | 72.7億米ドル | 2025年~2034年 | 10.36% |

前進の道を切り開く

WinRARの事件は、企業環境におけるソフトウェアセキュリティに関するより広範な議論の触媒となる。緊急の対処としてはバージョン7.13以降への更新が必要だが、長期的な影響は、組織がサイバーセキュリティリスク管理にアプローチする方法における、より根本的な変化を要求している。

セキュリティ専門家は、アーカイブ解凍ツールの実行を許可されたユーザーと監視された環境に制限するアプリケーション制御メカニズムの実装を推奨している。このアプローチは、パッチが適用されたソフトウェアであっても、高度な脅威アクターによって悪用される可能性のある未発見の脆弱性が含まれている可能性があることを認めるものだ。

この事件はまた、組織の採用プロセスに特化したソーシャルエンジニアリング戦術に対処する従業員研修プログラムの極めて重要な重要性を再確認させた。脅威アクターが技術的脆弱性と並行して人間の心理を悪用し続ける中、包括的なセキュリティ意識の向上は、組織のレジリエンスを維持するために不可欠となる。

今後、地政学的緊張と高度なサイバー能力の収斂は、RomComキャンペーンのような事件が、脅威ランドスケープにおける異常ではなく進化であることを示唆している。この変化を認識し、技術的防御と人間中心のセキュリティ対策の両方に相応の投資を行う組織は、ますます複雑化するデジタルセキュリティ環境を乗り切るためのより良い位置に立つことができるだろう。

投資分析は、現在の市場状況と過去のパターンに基づいています。過去の実績は将来の結果を保証するものではありません。読者は、個別の投資指導については、資格のある金融アドバイザーにご相談ください。